سیستم ایمیل امن با استفاده از رمزنگاری بدون گواهی

طاهره مصطفویدر۱۴۰۳/۲/۱۸

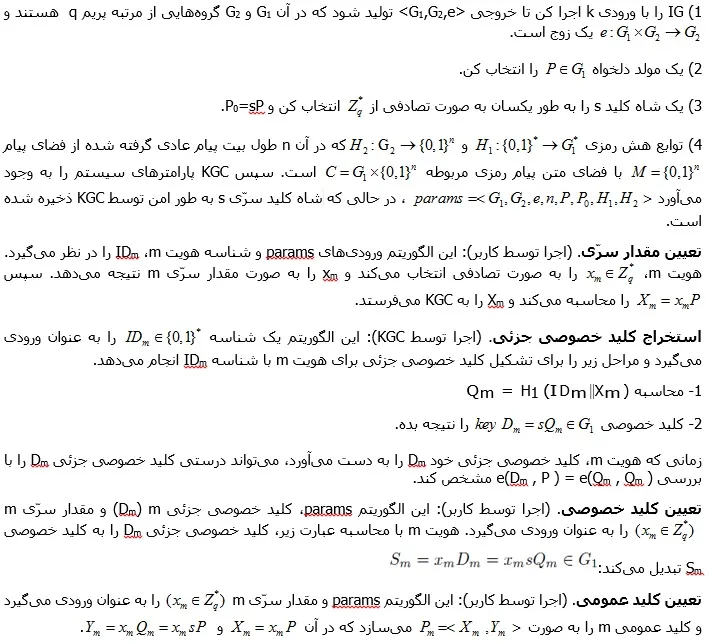

امروزه ایمیل، گستردهترین سیستم ارتباطی به کار رفته در زندگی روزانه است. برای ارتقای امنیت و بازدهی، اغلب سیستمهای ایمیل از زیرساخت کلید عمومی (PKI) به عنوان سازوکار برقراری امنیت استفاده میکنند، اما سیستمهای مبتنی بر PKI مشکلاتی مانند مدیریت گواهی هزینه بر و نیز مشکلاتی در ابعادپذیری دارند. رمزنگاری مبتنی بر هویت (IBC) یک روش دیگر است، اما عیب ذاتی امانت دهی کلید را دارد. این مقاله یک روش برای اجرای عملی سیستم ایمیل امن را بر مبنای رمزنگاری بدون گواهی پیشنهاد میدهد که از سیستم نام دامنه (DNS) به عنوان زیرساخت تبادل کلید عمومی و از یک سیستم احراز هویت کلید امن نشانه/اثر انگشت برای احراز هویت کاربران بهره میبرد. بار پیام توسط یک کلید متقارن مختص ایمیل که از یک مقدار سرّی، کلیدهای عمومی و اختصاصی هم فرستنده و هم گیرنده ایجاد شده است، رمزنگاری میشود. سیستم ایمیل پیشنهادی نسبت به مدل امنیت استاندارد، امن است.

دلیل عمده استفاده از ایمیل، احتمالاً راحتی و سرعت تبادل پیام صرف نظر از فاصله جغرافیایی است. یک ایمیل نیز مانند یک کارت پستال به سیستمهای موجود در مسیر آن دسترسی آزاد دارد.

اگر شخصی بخواهد استراق سمع کرده یا اطلاعات را کپی یا جایگزین نماید، به سادگی قادر به انجام آن خواهد بود. اطلاعات محرمانه مانند صورتحساب بانکی، اسرار تجاری و حتی اطلاعات امنیت ملی از طریق ایمیل تبادل میشود. بنابراین محتوای ایمیلها بسیار مهمتر و ارزشمندتر از سابق است و نگرانی از بابت امنیت آن افزایش یافته است.

علت اصلی عدم استفاده از رمزنگاری در ارتباطات ایمیلی این است که راه حلهای کنونی برای رمزنگاری ایمیل نیازمند اقدامات هزینه بر بوده و مدیریت کلید دشوار است. از این رو تحقیقات در مورد سیستمهای ایمیل ساده، بسیار امن و کارآمد، شدیداً مورد نیاز است.

سیستمهای ایمیل کنونی که از طرحهای رمزنگاری متقارن و نامتقارن استفاده میکنند مشکلات مدیریت کلید را دارند. سیستمهای رمزنگاری مبتنی بر هویت (IBC) که برای رفع این مسائل مدیریت کلید ارائه شدهاند نیز مشکل امانت دادن کلید را دارند که شناسه عدم انکار را که سیستمهای امنیتی باید تأمین نمایند، نقض میکند.(سیارک)

این مقاله یک اجرای عملی از یک سیستم ایمیل امن را در یک استاندارد باز به عنوان فناوری جایگزین برای حذف مشکلات سیستمهای ایمیل دارای رمزنگاری مبتنی بر هویت و PKI ارائه میدهد. این سیستم، طرح رمزنگاری کلید عمومی بدون گواهی که توسط Al-Riyami و Paterson ارائه شده است، سیستم عنوان دامنه (DNS)، را برای تهیه جزئیات کلید عمومی یک کاربر و نیز احراز هویت کاربر دارای چند عامل را برای احراز هویت امن کاربر با سیستم به کار میبرد.

طرحهای موجود برای سیستمهای ایمیل امن

اکثر سیستمهای امنیت ایمیل مبتنی بر کاربر، بر اساس طرحهای رمزنگاری مبتنی بر هویت یا زیرساخت کلید عمومی (PKI) هستند. عملکردهای امنیتی بالا توسط این راه حلها به کار گرفته شدهاند که در این میان رقابتیترین آنها، S/MIME و PGP هستند. PGP تابع هش و الگوریتمهای رمزنگاری کلید عمومی مانند RSAو MD5 را برای رمزنگاری جهت محافظت از محتوا و امضای دیجیتالی برای عدم انکار به کار میبرد. کلیدهای عمومی RSA به عنوان گواهیهای PGP به پیام الصاق میشوند. با این حال گواهیهای PGP با امضای خود برای اغلب کاربران به کار رفته و شبکه اعتماد گواهینامه مبتنی بر زنجیره شکل میگیرد.

این حالت اعتماد PGP تنها برای گروههای در ابعاد کوچک مناسب است و برای گروههای بزرگتر یا محیطهای دارای کاربر بینام مناسب نیست. علاوه بر این، در صورتی که کلید خصوصی کاربر PGP به خطر بیافتد، اطلاع رسانی به سایر کاربران در شبکه بسیار دشوار خواهد بود. S/MIME از زیرساخت PKI استفاده میکند. به علت دشواری مدیریت گواهی در PKI، S/MIME نمیتواند اقدامات کسل کننده مانند ابطال گواهی، بازبینی و غیره را نادیده بگیرد. علاوه بر این، هم S/MIME و هم PGP از RSA برای رمزنگاری و امضای محتوای ایمیلها استفاده میکنند. این امر منجر به بازدهی کمتر نسبت به رمزنگاری منحنی بیضوی (ECC) در همان سطح امنیتی میشود. در طرح IBC، اثبات هویت شخصی مرجع صادرکننده اعتبار (TA) یا مرکز ایجاد کلید (KGC) دشوار است . این طرح نیز با مشکل امانت کلید مواجه است که در آن یک مرجع مورد اعتماد مرکزی یک کلید را به یک کاربر اختصاص میدهد. از آن جا که یک مرجع مرکزی مسئول ایجاد کلید خصوصی است، میتواند به عنوان یک کاربر مجاز عمل کند و به صورت خرابکارانه متن رمزنگاری شده دریافتی را افشا کرده یا امضاهای جعلی ایجاد نماید. روشهای متعددی برای حل مسئله امانت دهی کلید در IBC ارائه شده است که آنها را میتوان بر اساس تکنیک ایجاد کلید خصوصی به سادگی در دو دسته جای داد:

الف) رویکرد مرجع متعدد

ب) رویکرد اطلاعات کلید سرّی انتخاب شده توسط کاربر.

مانند پژوهش ما، تکنیکهای متعددی از رویکرد مرجع متعدد پیروی میکنند، در حالی که تعداد اندکی از تکنیکها بر اساس رویکرد اطلاعات کلیدی سرّی هستند. در رویکرد مرجع متعدد، وظیفه مهم ایجاد کلید، بین چند مرجع تقسیم میشود و در نتیجه یک مرجع نمیتواند هیچ کار تأیید صلاحیت نشدهای را انجام دهد. اگرچه این روشها به طور موفق مسئله امانت دادن کلید را حل میکنند، بار زیادی را به سیستمها تحمیل میکنند و کنترل مرکزی روی سیاست صدور کلید وجود ندارد و برای سیستمهای امنیت ایمیل مناسب نخواهند بود. رویکردهای اطلاعات سرّی انتخاب شده توسط کاربر، به دو صورت مبتنی بر گواهی یا فاقد گواهی هستند. طرح مبتنی بر گواهی مسئله امانت کلید را کاملاً حل میکند؛ با این حال مزیتهای مربوط به یک طرح مبتنی بر ID را از دست میدهد. سیستم مبتنی بر پروتکل تبادل کلید سرّی نیز برای سیستمهای ایمیل مناسب نیست، چرا که ممکن است دریافت کننده سیستم ایمیل همواره برخط نباشد.

ایمیل دارای کلیدهای دامنه معلوم (DKIM) به کاربران اجازه میدهد تا با ارتباط دادن یک پیام به عنوان دامنهای که مجوز استفاده از آن را دارند، درخواست مسئولیت کنند. این درخواست از طریق یک امضای رمزی و با جستجوی دامنه امضاکننده به طور مستقیم برای بازیابی کلید عمومی مناسب، اعتبار مییابد. رویکرد اتخاذشده توسط DKIM با رویکردهای پیشین برای امضای پیام مانند S/MIME و OpenPGP به صورت زیر تفاوت دارد:

• امضای پیام به صورت سربرگ یک پیام و نه بخشی از بدنه پیام نوشته میشود و از این رو نه دریافت کنندههای انسانی و نه نرم افزار MUA (نماینده کاربر ایمیل) موجود، با دیدن محتوای مربوط به امضا در بدنه پیام سردرگم نمیشوند.

• وابستگی به کلیدهای عمومی و خصوصی مربوط به مرجع صدور اعتبار شناخته شده وجود ندارد.

یک مفهوم جدید با عنوان امضاهای سبک وزن برای ایمیل (LES)]که توسط Ben Adida، David Chau، Susan Hohenberger و Ronald L. Rivest ارائه شده است، تعمیم DKIM است. در LES، کاربران جداگانه در یک دامنه بدون نیاز به زیرساخت احراز هویت کاربری اضافی، احراز صلاحیت میشوند. LES به کاربر اجازه میدهد تا ایمیلها را با استفاده از هر یک از سرورهای ایمیل خروجی و نه سرور ایمیل خروجی رسمی تحت DKIM ارسال نماید. همچنین LES از امضاهای قابل انکار برای محافظت از حریم کاربران پشتیبانی میکند. هم DKIM و هم LES تنها بر احراز هویت ایمیل متمرکز هستند. LES نیازمند یک کاربر ایمیل بهبودیافته برای احراز هویت است.

سیستم ایمیل مبتنی بر پراکسی

نیز طرح دیگری است که دچار مسئله امانت دهی کلید است.

طرح بیان شده به صورت «یک سیستم ایمیل امن سرتاسری بر اساس رمزنگاری فاقد گواهی در مدل امنیت استاندارد» بر اساس رمزنگاری کلید عمومی فاقد گواهی (CL-PKC) برای اجرای عملی با دامنههای متفاوت، مناسب نیست. هیچ یک از این کارها رضایت بخش نیستند. بنابراین، سیستمهای امنیت ایمیل کارآمد به شدت مورد نیاز هستند.

این مقاله یک اجرای عملی از یک سیستم ایمیل امن را با استفاده از رمزنگاری بدون گواهی به عنوان یک فناوری جایگزین برای حذف مشکلات مربوط به سیستمهای ایمیل مبتنی بر PKI و IBC ارائه میدهد.............این مقاله ادامه دارد ترجمه itrans.ir