فیشینگ در فضای اینترنت

طاهره مصطفویدر۱۴۰۳/۲/۱۸

(سیارک) فیشینگ یکی از تکنیک های فریب دادن است که توسط هنرمند فیشینگ در فضای اینترنت و به قصد سوء استفاده از اطلاعات شخصی کاربران بی گناه استفاده می شود. وب سایت فیشینگ یک وب سایت ساختگی است که دارای ظاهری مشابه اما آدرسی متفاوت با وب سایت اصلی است. کاربران بی گناه اطلاعات خود را به تصور اینکه این وب سایت متعلق به موسسات مالی معتبر هستند ارسال می کنند. تکنیک های ضد فیشینگ بسیاری بطور مداوم در حال ظهور می باشند اما فیشرها نیز با تخریب تمام مکانیزم های ضد فیشینگ و با در اختیار داشتن تکنیک های جدید به مقابله با آنها می آیند. از این رو یافتن یک سازو کار کارآمد برای پیش بینی وب سایت های فیشینگ یک نیاز اساسی است. این مقاله، تکنیک ماشین یادگیری را برای مدلسازی مورد استفاده قرار می دهد و از الگوریتم های یاد گیری نظارت شده، شامل الگوریتم پرسپترون چند لایه، استنتاج درخت تصمیم گیری و طبقه بندی ناوی بیز به منظور تحلیل نتایج استفاده می کند. مشاهده شده است که طبقه بندی کننده درخت تصمیم گیری در مقایسه با سایر الگوریتم های یادگیری، سایت فیشینگ را دقیق تر پیش بینی می کند.

رشد وب سایت های فیشینگ خیره کننده به نظر می رسد. حتی با وجود اینکه کاربران وب از این نوع از حملات فیشینگ آگاه هستند، اما بسیاری از آنها قربانی این حملات می شوند. تعداد زیادی از حملات با این هدف صورت می گیرند که به کاربران بقبولانند که در حال برقراری ارتباط با یک نهاد مورد اعتماد هستند. فیشینگ فقط یکی از این حملات است. بطور معمول ارتباطات از طریق وب سایت های محبوب، سایت های حراج و پردازنده های پرداخت آنلاین به عنوان یک منبع برای فریب مردم بی گناه استفاده می شوند. وب سایت های فیشینگ وب سایت هایی ساختگی هستند که شبیه وب سایت های قانونی و معتبر به نظر می رسند. تنها متخصصان می توانند بلافاصله این وب سایت های فیشینگ را شناسایی کنند. اما همه کاربران در مهندسی کامپیوتر متخصص نیستند و از این رو با ارائه اطلاعات شخصی خود به هنرمند فیشینگ قربانی می شوند. فیشینگ به طور مداوم در حال رشد است چراکه کپی کردن کامل یک وب سایت از طریق کد منبع HTML بسیار ساده است.

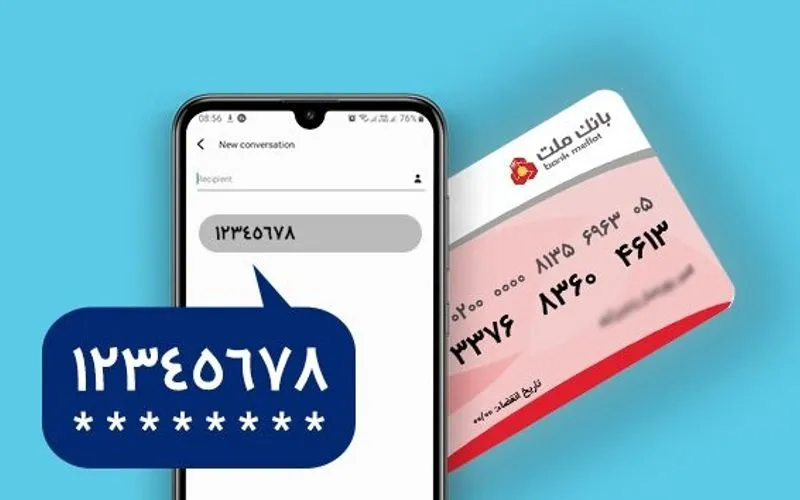

با ایجاد تغییرات جزئی در کد منبع، انتقال قربانی به وب سایت فیشینگ امکان پذیر می شود. فیشرها از تکنیک های بسیاری برای فریب کاربران بی گناه استفاده می کنند. آنها پیام های تبریک عمومی را برای مشتریان ارسال می کنند تا بلافاصله حساب خود را بررسی کنند. آنها همچنین پیام های تهدیدی را مبنی بر اینکه در صورتی که حسابشان را سریعا به روز (آپدیت) نکنند، حسابشان بسته خواهد شد، ارسال می کنند. به این ترتیب یک مکانیزم کارآمد برای تشخیص وب سایت های فیشینگ از وب سایت های قانونی مورد نیاز است تا با استفاده از آن اطلاعات اعتباری در امان بمانند.

در حال حاضر روش های مختلفی برای شناسایی وب سایت های فیشینگ معرفی شده اند. ماهر ابوروس و همکاران، رویکردی را معرفی کردند که برای تشخیص هوشمند فیشینگ از داده کاوی فازی استفاده می کرد. در مرجع ، سرعت کشف یک وب سایت فیشینگ بانکداری الکترونیکی بر اساس شش معیار معرفی می شود: URL و هویت دامنه، امنیت و رمزگذاری، کد منبع (سورس کد) و جاوا اسکریپت، سبک و محتوای صفحه، نوار آدرس وب سایت، و عامل انسانی و اجتماعی. الگوریتم های منطق فازی و داده کاوی به منظور طبقه بندی وب سایت های فیشینگ بانکداری الکترونیکی استفاده می شوند. رام بسنت و همکاران رویکرد یادگیری ماشین را برای تشخیص حملات فیشینگ ارائه دادند . ماشین بردار پشتیبانی، ماشین بردار پیش قدر (بایاس) و شبکه عصبی برای پیش بینی کارآمد ایمیل های فیشینگ استفاده می شوند.

یانگ پان و خوهوس دینگ از اختلافاتی که در شناسه وب سایت، ویژگی های ساختاری و تراکنش های HTTP وجود دارد، برای تشخیص وب سایت ساختگی استفاده کردند. چنین تشخیصی نه به تخصص کاربر نیاز دارد و نه دانش قبلی از وب سایت. ماشین بردار پشتیبان به عنوان طبقه بندی کننده صفحه استفاده می شود. ویژگی های اصلی این رویکرد عبارتند از: الف) به دانش قبلی سرور یا کاربران متکی نیست، ب) دشمن حداقل میزان سازگارپذیری را دارد چراکه تشخیص، مستقل از استراتژی فیشینگ است؛ ج) روی عادت های جستجوی کاربران هیچ تغییری ایجاد نمی کند.

آنه لو و آتینا مارکوپولو از دانشگاه کالیفرنیا از ویژگی های واژگانی URL برای پیش بینی وب سایت فیشینگ استفاده کردند. دقت طبقه بندی استفاده از ویژگی های واژگانی با دقت استفاده از ویژگی های انتخاب شده به صورت خودکار و دستی و نیز با ویژگی های اضافی مقایسه می شود. الگوریتم های ماشین یادگیری برای پیش بینی ماشین بردار پشتیبان، پرسپترون آنلاین و غیره استفاده شد .

نمایی کلی از سیستم

وب سایت های فیشینگ یک کپی از وب سایت های معتبر هستند. چنین کاری به دلیل استفاده از HTML در طراحی وب سایت ها امکان پذیر است. پیش از تسخیر این وب سایت ها، کد منبع آنها کپی شده و برای DOM تجزیه می شوند. هویت این وب سایت ها از DOM گرفته شده است. مرحله اصلی تشخیص سیستم این وب سایت فیشینگ استخراج هویت و استخراج ویژگی است. ویژگی ها که درپیش بینی دقیق وب سایت فیشینگ نقش بیشتری دارند از URL و کد منبع (سورس کد) HTML استخراج می شوند. برای اینکه مدل کارآمدتر شود، URL صفحه به منظور بررسی تعداد بیشتری از اسلش ها بررسی می شود. ترجمه itrans.ir